Nur eine intelligente, maßgefertigte und sichere IT-Lösung

gestaltet Ihre Arbeitsabläufe produktiver, komplikationsfrei und angenehm.

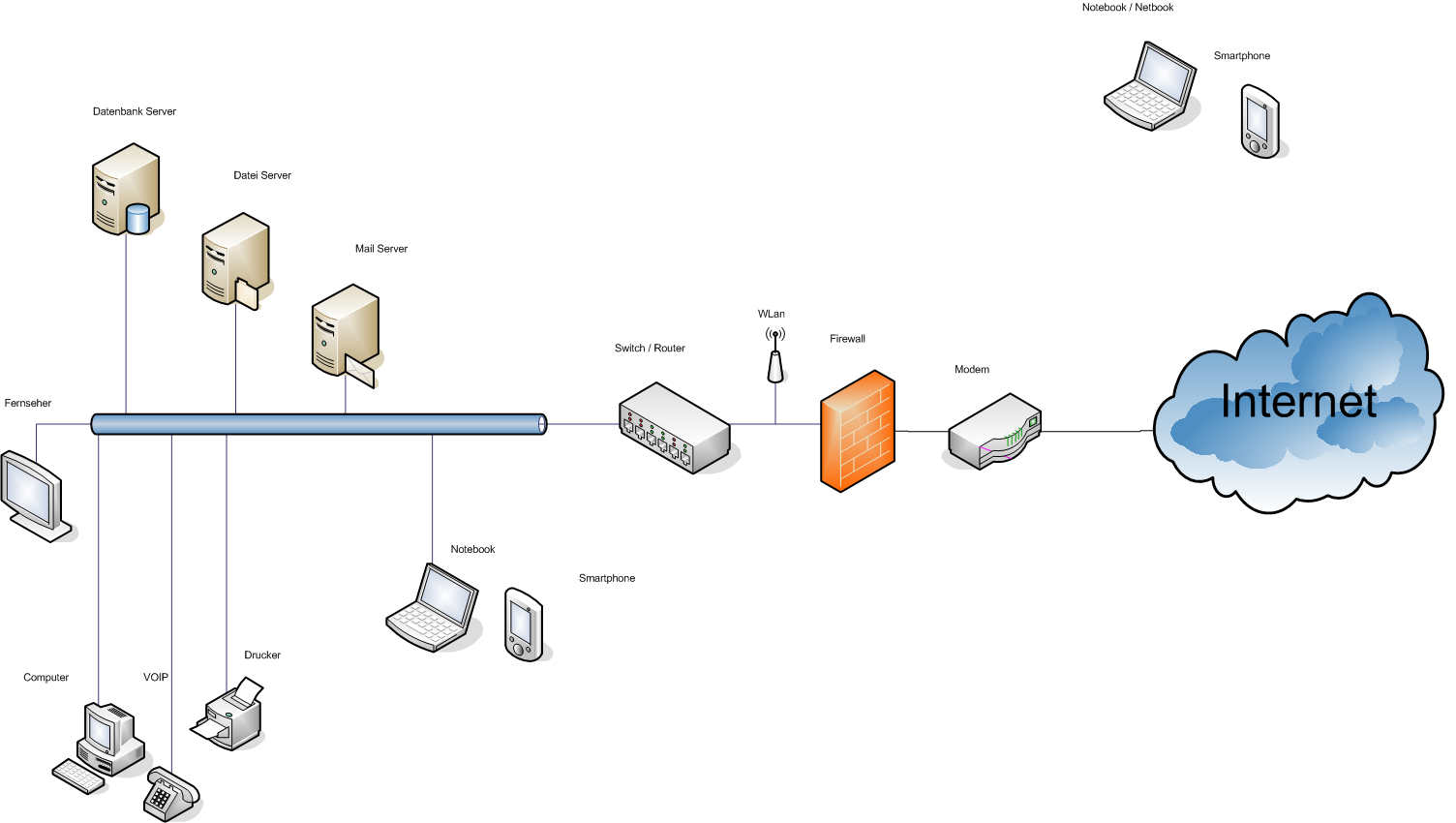

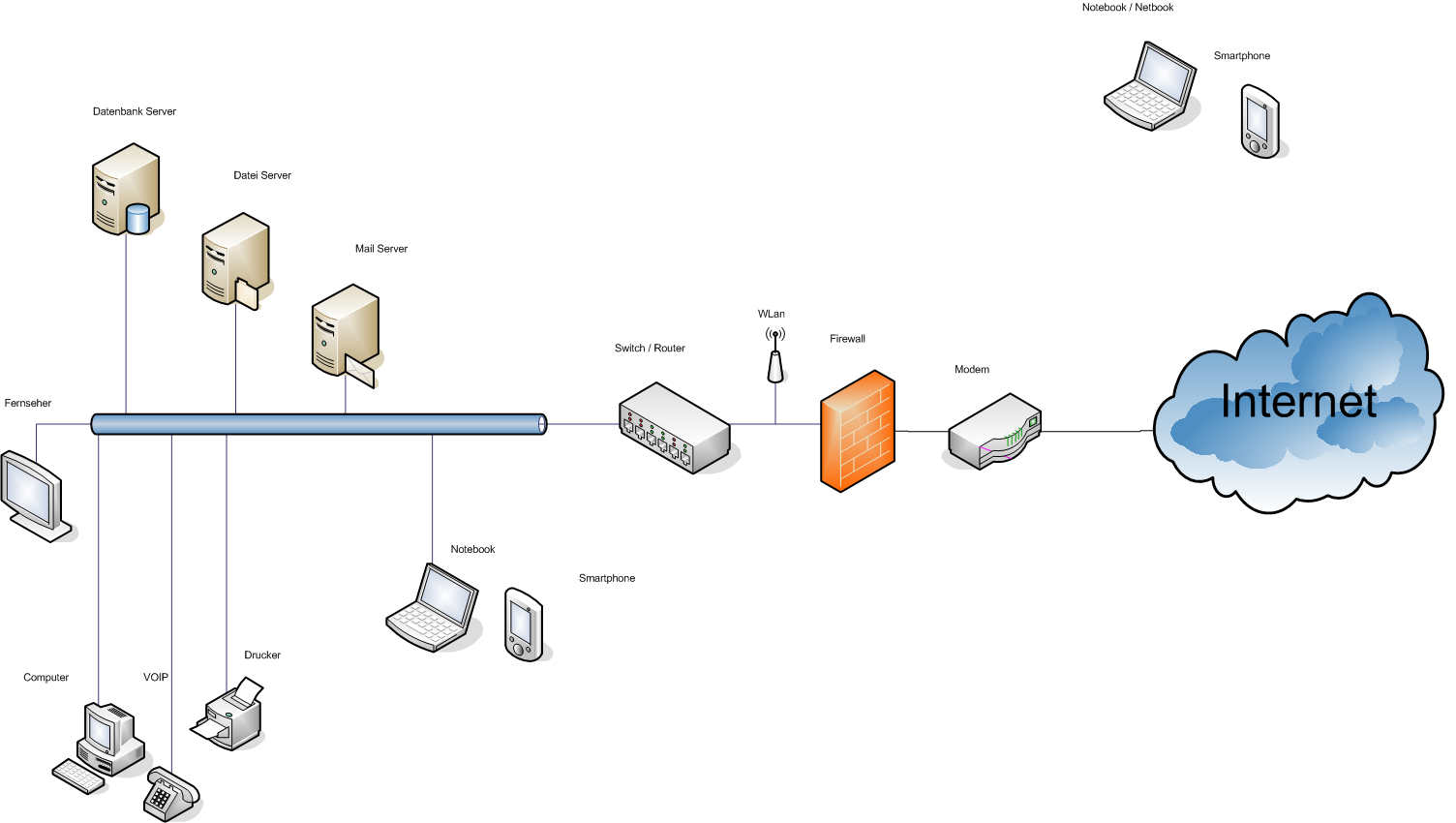

So ein NetzwerkZusammenschluss von mindestens zwei Computern bzw. technisch selbständigen Zusatzgeräten (Drucker, Scanner, Telefone etc.) durch Kabel (LANLocal Area Network. Lokales Netzwerk.) oder kabellos (WLAN, WWAN) zwecks Datenaustausch, Kommunikation untereinander und gemeinsamer Nutzung von Ressourcen, Dateien und Programmen. Ob in einem multinationalen Konzern mit mehreren tausend Mitarbeitern oder in einer Studenten-WG, der Zweck bleibt der gleiche und auch der Aufbau eines IT-Netzwerks folgt in den Grundzügen stets der gleichen Logik (Netzwerkarchitektur, Netzwerkinfrastruktur). bieten wir Ihnen – maßgefertigt, aus einer Hand und abgestimmt auf Ihren Bedarf und Ihr Budget.

- Aufbau eines neuen Business-Netzwerks

- Revision bestehender IT-Strukturen – Restrukturierung | Aktualisierung | Optimierung | Erweiterung | Komprimierung | Migration

- Betriebssysteme: windows | linuxBetriebssystem UNIX für Computer. Im Jahr 1991 entwickelt von und benannt nach Linus Torvalds. | mac | heterogen

- das qualitatis Konzept

Das qualitatis Leistungsportfolio für Business-Netzwerke umfasst

- NetzwerkZusammenschluss von mindestens zwei Computern bzw. technisch selbständigen Zusatzgeräten (Drucker, Scanner, Telefone etc.) durch Kabel (LANLocal Area Network. Lokales Netzwerk.) oder kabellos (WLAN, WWAN) zwecks Datenaustausch, Kommunikation untereinander und gemeinsamer Nutzung von Ressourcen, Dateien und Programmen. Ob in einem multinationalen Konzern mit mehreren tausend Mitarbeitern oder in einer Studenten-WG, der Zweck bleibt der gleiche und auch der Aufbau eines IT-Netzwerks folgt in den Grundzügen stets der gleichen Logik (Netzwerkarchitektur, Netzwerkinfrastruktur).-Administration

- Netzwerk-Infrastruktur | Green ITGrüne IT. Green ICT. Green Computing. Bevorzugung von Netzwerkinfrastrukturen und Produkten, die umweltschonend konzipiert und produziert sind und energiesparend arbeiten.

- NetzwerkZusammenschluss von mindestens zwei Computern bzw. technisch selbständigen Zusatzgeräten (Drucker, Scanner, Telefone etc.) durch Kabel (LANLocal Area Network. Lokales Netzwerk.) oder kabellos (WLAN, WWAN) zwecks Datenaustausch, Kommunikation untereinander und gemeinsamer Nutzung von Ressourcen, Dateien und Programmen. Ob in einem multinationalen Konzern mit mehreren tausend Mitarbeitern oder in einer Studenten-WG, der Zweck bleibt der gleiche und auch der Aufbau eines IT-Netzwerks folgt in den Grundzügen stets der gleichen Logik (Netzwerkarchitektur, Netzwerkinfrastruktur).-Sicherheit & Datenschutz

- Arbeiten unterwegs

Das IT-NetzwerkZusammenschluss von mindestens zwei Computern bzw. technisch selbständigen Zusatzgeräten (Drucker, Scanner, Telefone etc.) durch Kabel (LANLocal Area Network. Lokales Netzwerk.) oder kabellos (WLAN, WWAN) zwecks Datenaustausch, Kommunikation untereinander und gemeinsamer Nutzung von Ressourcen, Dateien und Programmen. Ob in einem multinationalen Konzern mit mehreren tausend Mitarbeitern oder in einer Studenten-WG, der Zweck bleibt der gleiche und auch der Aufbau eines IT-Netzwerks folgt in den Grundzügen stets der gleichen Logik (Netzwerkarchitektur, Netzwerkinfrastruktur). eines Unternehmens bildet die Basis der Datenverarbeitung und hebt die Grenzen der einzelnen Arbeitsstationen auf.

qualitatis IT Service

Tilo Feldmann

E-Mail: team@qualitatis.biz

Telefon: +49 69 34873899

Mobil: +49 160 1566663

Kontakt

NetzwerkZusammenschluss von mindestens zwei Computern bzw. technisch selbständigen Zusatzgeräten (Drucker, Scanner, Telefone etc.) durch Kabel (LANLocal Area Network. Lokales Netzwerk.) oder kabellos (WLAN, WWAN) zwecks Datenaustausch, Kommunikation untereinander und gemeinsamer Nutzung von Ressourcen, Dateien und Programmen. Ob in einem multinationalen Konzern mit mehreren tausend Mitarbeitern oder in einer Studenten-WG, der Zweck bleibt der gleiche und auch der Aufbau eines IT-Netzwerks folgt in den Grundzügen stets der gleichen Logik (Netzwerkarchitektur, Netzwerkinfrastruktur).-Administration

» Aufbau neuer Netzwerke

» Revision bestehender IT-Strukturen – Restrukturierung | Aktualisierung | Optimierung | Erweiterung | Komprimierung | Migration

» Betriebssysteme: windows | linux | mac | heterogen

» Grundinstallation | Benutzerkonfiguration | Fremd-Software

» Software und Applikationen: lizenzpflichtig und open sourceOffene Quelle. Programme und Betriebssysteme, deren Quellcode öffentlich verfügbar ist. Häufig eine kostenfreie Alternative.

» Administration | Wartung & Support | Monitoring | Performance-Messung

» qualitatis Helpdesk-Service | trouble shooting | 24/7 Service

» auch gemeinsam mit unternehmensinternen Administratoren

NetzwerkZusammenschluss von mindestens zwei Computern bzw. technisch selbständigen Zusatzgeräten (Drucker, Scanner, Telefone etc.) durch Kabel (LANLocal Area Network. Lokales Netzwerk.) oder kabellos (WLAN, WWAN) zwecks Datenaustausch, Kommunikation untereinander und gemeinsamer Nutzung von Ressourcen, Dateien und Programmen. Ob in einem multinationalen Konzern mit mehreren tausend Mitarbeitern oder in einer Studenten-WG, der Zweck bleibt der gleiche und auch der Aufbau eines IT-Netzwerks folgt in den Grundzügen stets der gleichen Logik (Netzwerkarchitektur, Netzwerkinfrastruktur).-Infrastruktur

» Leistungsstärke und Harmonie von Hardware und Software

» Logische Struktur | LAN | VLAN | WLAN | WAN | DMZ

» Server | Computer | Zusatz-Geräte | Multimedia

» VirtualisierungAufgrund der Vielzahl von Anwendungsszenarien in der Informatik ist eine eindeutige Definition nicht möglich. Letztlich sind es Methoden, die es ermöglichen, Ressourcen eines Computers zusammenzufassen oder aufzuteilen. Virtualisiert werden können Software, Hardware und Netzwerke. Dem Nutzer wird eine – logische – Abstraktionsschicht bereit gestellt, die ihn von der tatsächlichen Hardware separiert.

» CloudCloud Computing. “Computerarbeit in der Wolke”. IT-Infrastrukturen werden über ein Netzwerk zur Verfügung gestellt, statt heruntergeladen zu werden auf einen lokalen Computer oder ein Netzwerk. Sie werden, bildlich gesprochen, in der “Wolke” bereitgestellt und zwar abstrahiert und dynamisch an den Bedarf des Nutzers angepasst. Bereitgestellt werden können Rechenkapazität, Speicherplatz, Software- oder Programmierumgebung etc. Computing

» Internet | ISP | DSL-Zugangstechniken | Router | SwitchSchalter, Verbindungspunkt für die Verkabelung innerhalb eines Netzwerks. Alle Rechner und technisch selbständigen Zusatzgeräte werden mit dem Switch als physikalischem Herzstück eines Netzwerks verbunden, der dann wiederum die Verbindung unter ihnen herstellt. Ebenso kann über den Switch und ein Modem bzw. einen Router die Verbindung zum InternetInterconnected network. Weltweites Netzwerk, das aus vielen Computernetzwerken besteht und dem Datenaustausch und der Nutzung von Internetdiensten dient. Solche Internetdienste können sein E-Mail, Datenübertragung und world wide web und zunehmend auch Telefonie, Fernsehen und Radio. Prinzipiell kann jeder Rechner mit jedem anderen weltweit verbunden werden. Der Datenaustausch erfolgt über technisch normierte Internetprotokolle. hergestellt werden.

» Kommunikation: E-Mail | Internet-Telefonie (VoIP) | Instant Messaging | Web-Konferenzen

» Dokumenten-Management | Datenbanken | IntranetNetzwerk, das wie das Internet aufgebaut ist, allerdings nur unternehmensintern genutzt werden kann. Es verbindet einen Rechner also ausschließlich mit den Rechnern des eigenen Unternehmens, sozusagen als kleine, private Version des Internets. Es kann zur unternehmensinternen Veröffentlichung von Materialien, zum Management von Daten und Wissen oder zur Kommunikation und Terminverwaltung genutzt werden.

» Green ITGrüne IT. Green ICT. Green Computing. Bevorzugung von Netzwerkinfrastrukturen und Produkten, die umweltschonend konzipiert und produziert sind und energiesparend arbeiten.

NetzwerkZusammenschluss von mindestens zwei Computern bzw. technisch selbständigen Zusatzgeräten (Drucker, Scanner, Telefone etc.) durch Kabel (LANLocal Area Network. Lokales Netzwerk.) oder kabellos (WLAN, WWAN) zwecks Datenaustausch, Kommunikation untereinander und gemeinsamer Nutzung von Ressourcen, Dateien und Programmen. Ob in einem multinationalen Konzern mit mehreren tausend Mitarbeitern oder in einer Studenten-WG, der Zweck bleibt der gleiche und auch der Aufbau eines IT-Netzwerks folgt in den Grundzügen stets der gleichen Logik (Netzwerkarchitektur, Netzwerkinfrastruktur).-Sicherheit & Datenschutz

» Identifikation von Sicherheitsrisiken und Sensibilisierung der Nutzer

» Schutz vor Angriffen auf das NetzwerkZusammenschluss von mindestens zwei Computern bzw. technisch selbständigen Zusatzgeräten (Drucker, Scanner, Telefone etc.) durch Kabel (LANLocal Area Network. Lokales Netzwerk.) oder kabellos (WLAN, WWAN) zwecks Datenaustausch, Kommunikation untereinander und gemeinsamer Nutzung von Ressourcen, Dateien und Programmen. Ob in einem multinationalen Konzern mit mehreren tausend Mitarbeitern oder in einer Studenten-WG, der Zweck bleibt der gleiche und auch der Aufbau eines IT-Netzwerks folgt in den Grundzügen stets der gleichen Logik (Netzwerkarchitektur, Netzwerkinfrastruktur). und Daten von außen

» Schutz vor internen Risiken für Datensicherheit

» Firewall-Systeme | Alarm-Systeme | Anti-Leak-Software | Content-Filter | IDSIntrusion Detection System. System zur Erkennung von Angriffen auf ein Netzwerk.

» NetzwerkZusammenschluss von mindestens zwei Computern bzw. technisch selbständigen Zusatzgeräten (Drucker, Scanner, Telefone etc.) durch Kabel (LANLocal Area Network. Lokales Netzwerk.) oder kabellos (WLAN, WWAN) zwecks Datenaustausch, Kommunikation untereinander und gemeinsamer Nutzung von Ressourcen, Dateien und Programmen. Ob in einem multinationalen Konzern mit mehreren tausend Mitarbeitern oder in einer Studenten-WG, der Zweck bleibt der gleiche und auch der Aufbau eines IT-Netzwerks folgt in den Grundzügen stets der gleichen Logik (Netzwerkarchitektur, Netzwerkinfrastruktur).-Überwachung: MonitoringÜberwachung der Netzwerkleistung, im Hintergrund und meist automatisch. und Sicherheitsupdates

» Accounts | Berechtigungen | Dateifreigaben

» Verschlüsselung | Passwort-Systeme

» Backup | E-Mail-Archivierung | Datensicherung

» Datenwiederherstellung

» IT Compliance

Arbeiten unterwegs

» Mobiles Internet und sicherer Datenzugriff: WWAN (UMTS) | WLAN | VPNVirtual Private Network. Virtuelles Privates NetzwerkZusammenschluss von mindestens zwei Computern bzw. technisch selbständigen Zusatzgeräten (Drucker, Scanner, Telefone etc.) durch Kabel (LANLocal Area Network. Lokales Netzwerk.) oder kabellos (WLAN, WWAN) zwecks Datenaustausch, Kommunikation untereinander und gemeinsamer Nutzung von Ressourcen, Dateien und Programmen. Ob in einem multinationalen Konzern mit mehreren tausend Mitarbeitern oder in einer Studenten-WG, der Zweck bleibt der gleiche und auch der Aufbau eines IT-Netzwerks folgt in den Grundzügen stets der gleichen Logik (Netzwerkarchitektur, Netzwerkinfrastruktur).. Durch die Verbindung von zwei oder mehreren LANs über ein anderes NetzwerkZusammenschluss von mindestens zwei Computern bzw. technisch selbständigen Zusatzgeräten (Drucker, Scanner, Telefone etc.) durch Kabel (LANLocal Area Network. Lokales Netzwerk.) oder kabellos (WLAN, WWAN) zwecks Datenaustausch, Kommunikation untereinander und gemeinsamer Nutzung von Ressourcen, Dateien und Programmen. Ob in einem multinationalen Konzern mit mehreren tausend Mitarbeitern oder in einer Studenten-WG, der Zweck bleibt der gleiche und auch der Aufbau eines IT-Netzwerks folgt in den Grundzügen stets der gleichen Logik (Netzwerkarchitektur, Netzwerkinfrastruktur). wie das InternetInterconnected network. Weltweites Netzwerk, das aus vielen Computernetzwerken besteht und dem Datenaustausch und der Nutzung von Internetdiensten dient. Solche Internetdienste können sein E-Mail, Datenübertragung und world wide web und zunehmend auch Telefonie, Fernsehen und Radio. Prinzipiell kann jeder Rechner mit jedem anderen weltweit verbunden werden. Der Datenaustausch erfolgt über technisch normierte Internetprotokolle. erlaubt das VPN den Benutzern an entfernten Standorten den sicheren Zugriff auf das lokale NetzwerkZusammenschluss von mindestens zwei Computern bzw. technisch selbständigen Zusatzgeräten (Drucker, Scanner, Telefone etc.) durch Kabel (LANLocal Area Network. Lokales Netzwerk.) oder kabellos (WLAN, WWAN) zwecks Datenaustausch, Kommunikation untereinander und gemeinsamer Nutzung von Ressourcen, Dateien und Programmen. Ob in einem multinationalen Konzern mit mehreren tausend Mitarbeitern oder in einer Studenten-WG, der Zweck bleibt der gleiche und auch der Aufbau eines IT-Netzwerks folgt in den Grundzügen stets der gleichen Logik (Netzwerkarchitektur, Netzwerkinfrastruktur). und die Ressourcen dort. Benutzer können von unterwegs oder zu Hause so mit dem NetzwerkZusammenschluss von mindestens zwei Computern bzw. technisch selbständigen Zusatzgeräten (Drucker, Scanner, Telefone etc.) durch Kabel (LANLocal Area Network. Lokales Netzwerk.) oder kabellos (WLAN, WWAN) zwecks Datenaustausch, Kommunikation untereinander und gemeinsamer Nutzung von Ressourcen, Dateien und Programmen. Ob in einem multinationalen Konzern mit mehreren tausend Mitarbeitern oder in einer Studenten-WG, der Zweck bleibt der gleiche und auch der Aufbau eines IT-Netzwerks folgt in den Grundzügen stets der gleichen Logik (Netzwerkarchitektur, Netzwerkinfrastruktur)., etwa dem des Unternehmens, verbunden sein, als wären sie lokal, also von ihrem Arbeitsplatz aus, verbunden. Es kann auch statt eines Arbeitsplatzes, also für ein Home Office eingesetzt werden. VPN bzw. der VPN-Tunnel ist eine vergleichsweise sichere Varianten der InternetInterconnected network. Weltweites Netzwerk, das aus vielen Computernetzwerken besteht und dem Datenaustausch und der Nutzung von Internetdiensten dient. Solche Internetdienste können sein E-Mail, Datenübertragung und world wide web und zunehmend auch Telefonie, Fernsehen und Radio. Prinzipiell kann jeder Rechner mit jedem anderen weltweit verbunden werden. Der Datenaustausch erfolgt über technisch normierte Internetprotokolle.-Kommunikation, denn der gesamte Datenverkehr der VPN-Verbindung wird verschlüsselt (Geheimtunnel). Da auch der entfernte Rechner des VPN Teil des lokalen Netzwerks ist, müssen für ihn die selben Sicherheitsvorkehrungen getroffen werden.

» Notebooks und docking stations

» Smartphones | Mail-Hosting | Push-Mail

» Home Office

Das qualitatis Konzept

|